2025年9月29日、アサヒグループホールディングスはランサムウェアによるサイバー攻撃を受け、基幹システムが停止し受注・出荷業務などが不能となりました。復旧には時間を要し、情報漏えいの可能性も調査中。

犯行声明を出したハッカー集団「Qilin」が盗み取ったと主張するデータの真偽は不明で、影響は国内各所に広がっています。

余談ですが、昔バラエティ番組でチンさむロードというコーナーがありました。車で走行中、道路の段差による急な落差で股間がゾワッとする感覚を指す言葉で、お笑いの人が実際に走って「来た!」と騒いでいた記憶があります。

ジェットコースターでの経験が有名かと思うんですが、これ当時友人のヒトシくんから「あれ男特有の感覚らしいよ」と聞かされていて、その後長らく信じていました。でも今回調べてみたらクレマスター反射と言って女性にも起こるものらしいです。

危険を感知して生殖機能を守るためのものということなんですが、世の中危険はいろいろあるのにチンさむは急降下のときだけですよね。なので、まだ奥は深そう。

日本でランサムウェア被害を受けた主な企業

ランサムウェア攻撃とは

ランサムウェアは、コンピュータやネットワークに侵入してファイルを暗号化し、復元を条件に身代金を要求するサイバー攻撃の一種。特に2020年以降は日本でも企業を狙った被害が増加しています。

川崎重工業

2020年12月、社内のネットワークが外部から不正アクセスを受けランサムウェアに感染。この影響で一部のシステムが停止し、情報漏洩も発生しました。川崎重工業は、鉄道車両や航空機など重要な技術を扱う企業であり、大きな社会的関心を集めました。

富士通と省庁関連

2021年、富士通が提供していた行政機関向けの業務支援サービス「ProjectWEB」がランサムウェアによって被害を受けました。複数の政府省庁の情報が漏洩、重要情報が外部に流出したとして社会的なインパクトが非常に大きかった事件です。

パナソニックコネクト

パナソニックの子会社であるパナソニックコネクトも、2022年にランサムウェアによる被害を受けています。攻撃によってシステムが一部停止し、顧客情報が外部に流出する恐れが報道されました。

パナソニックグループはグローバルな事業展開をしているため、この事件は海外のメディアでも取り上げられました。

JTB

旅行業界大手のJTBも、2022年にグループ会社がランサムウェアに感染。この被害によって、予約情報などの顧客データが暗号化され利用できなくなりました。

医療機関

近年では、医療機関へのランサムウェア攻撃も増加しています。特に2023年には、愛知県の一部病院で電子カルテが使えなくなる事件が起きました。

ランサムウェアの被害傾向と感染経路

2025年国内の被害動向

警察庁などの発表によると、2024年上半期だけでもランサムウェア感染被害は114件、年間で200件近くに上ります。直近5年間での累計損失額は約118億円、平均被害額は1社で2億円超とかなり深刻。

特に影響が目立つ業界は「製造業」「情報通信業」「医療福祉」分野。大企業が狙われやすいイメージがありますが、中小企業や地方団体も例外ではありません。

おもな感染経路

VPN機器から

現在、ランサムウェアの主な感染経路となっているのがVPN機器。VPNとは、自宅や外出先などから会社のネットワークへ安全につなげるための「仮想専用線」で、多くの企業や団体がテレワークや支店との通信で利用しています。

しかし、VPN機器に脆弱性(セキュリティの弱い部分)があると、そこから攻撃者が侵入してランサムウェアをまき散らすことができます。

2023年の警察庁の調査ではVPN機器経由の侵入が約7割という数字が出ており、修正プログラムが適用されていない機器ほど危険度が高くなります。

リモートデスクトップから

リモートデスクトップは、離れた場所から自分のパソコンや会社のサーバーなどにアクセスできる仕組み。パスワードが簡単すぎたり設定が不十分だったりすると、外部から悪意ある第三者に乗っ取られる危険があります。

感染した場合、直ちにネットワーク全体にランサムウェアが広がる可能性もあります。

電子メールやWebサイト

未だに多いのが、電子メールに添付されたファイルや怪しいリンクをクリックすることでランサムウェアが広まるケース。最近では、見覚えのある企業名や実在する担当者名を騙った「なりすましメール」も増え、より巧妙になっています。

また、改ざんされたWebサイトや広告をクリックするだけで感染する例も報告されています。

外部記録メディアや不審なソフト

USBメモリや外付けハードディスクなど、外部記録メディア経由で感染する例もあります。また、インターネットから怪しいソフトをダウンロードして実行してしまうと知らない間にランサムウェアが動き出すことも考えられます。

有名ランサムウェアとその手口

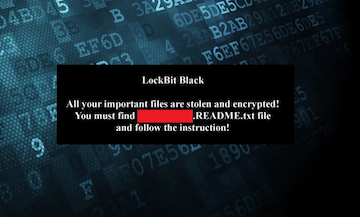

LockBit(ロックビット)

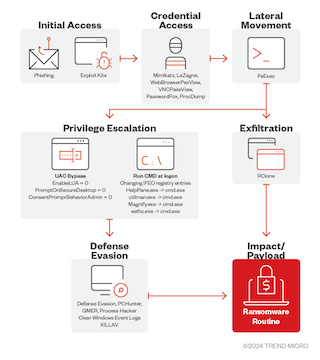

LockBitは、世界中で猛威をふるうランサムウェアグループの代表格。「RaaS(Ransomware as a Service)」という分業型の仕組みで、2023年には名古屋港運協会や台湾のTSMCなどの大企業が攻撃され、港の物流が止まるなど大きな混乱が起きました。

LockBitはファイルを強力に暗号化し、解除するために高額な身代金を要求します。さらに、暗号化するだけでなく、盗んだ情報を公開すると脅す「二重脅迫型」の手法も使われています。

Gunra(グナー)

Gunraは2025年に登場した新しいランサムウェアグループ。株式会社トーモクが被害を受けた際、Gunraは同社の機密情報を自分たちのリークサイトで公開し、攻撃の成功をアピールしました。

奴らも二重脅迫型の手口を使い、まずデータを暗号化、もし身代金を払わなければ盗んだ情報をばらまくと脅します。Gunraの活動は日本国内だけにとどまらず、ブラジルやイタリア、アルゼンチンなど世界各地で確認されています。

削除型ランサムウェア

最近現れた手口として、削除型のランサムウェアもあります。これは従来のようにファイルを暗号化するのではなく、直接サーバー内のデータを消してしまい、その復旧方法や残ったデータを元に身代金を要求するもの。

2025年5月には、エネクラウド株式会社がクラウドストレージAmazon S3のデータを大量に消されたという被害が発覚しました。一般的なランサムウェアよりも復旧が難しいため、より深刻な被害につながりやすくなっています。

主な攻撃手口

- ファイル暗号化型:パソコンやサーバーに保存されたデータを暗号化し、身代金を支払うまで復旧不能に

- 二重脅迫型:暗号化したデータの復旧に加え「取り出した情報をネットに公開する」と脅して身代金を要求

- 削除型:ファイル自体を消してしまい、その復旧や公開を盾に身代金を要求

歴代ワースト1位のサイバー攻撃は?

日本で最も深刻なサイバー攻撃

日本で歴代最悪とされるサイバー攻撃の一つに、2022年3月に起きたトヨタ自動車の全工場がライン停止に追い込まれた事件があります。この事件はトヨタ自動車の協力企業である小島プレス工業が受けたランサムウェア攻撃が原因でした。

この攻撃は「サプライチェーン攻撃」と呼ばれ、攻撃者は直接トヨタではなく、その取引先の弱点を突いてトヨタ全体に大きな被害を与えるもの。トヨタは国内14工場28ラインの操業を一時停止せざるを得ず、約1万3,000台の車の生産が止まったのです。

ほかの大規模な情報流出と事件

日本年金機構の2015年の事件では、約125万件の年金加入者情報がウイルスメールを介して流出。この事件はマルウェアが添付されたメールが職員に送られ、数台の端末が感染したことで起こりました。

また、日本サブウェイが2021年に受けた不正アクセス事件では、約30万件の顧客および従業員の個人情報が流出しました。日本国内では最近、ランサムウェアによる被害件数が過去最多を記録しており、情報流出件数は340万件を超えています。

影響の大きさと経済的損失

日本企業が被るサイバー攻撃の経済的な損失も深刻です。過去5年間で損失が累計約118億円に上り、1社当たりの平均被害額は2億2000万円を超えています。これらの被害は企業の操業停止や信用失墜を引き起こし、社会全体への信頼に影響を与えることがあります。

こいつらはXなどを使い「高額バイト」の名目で実行役を募集、サイバー攻撃を分業して効率的に運営しています。公表されていない被害事例や未発表グループも多いみたい。社員教育や端末管理など、多層防御が急務ですよ。